La directive NIS 2 se transposera à l’échelle européenne d’ici le 17 octobre 2024, suivie de près par DORA. Les organisations se mobilisent déjà pour renforcer leur cybersécurité, d’autant plus dans des secteurs dits critiques (défense, industries, transports, finance…). Pour assurer la sécurité des communications de l’entreprise et sa résilience en cas de crise, le choix de l’outil de visioconférence sécurisé à déployer devient crucial pour les DSI.

Voici le guide pour choisir un outil de visioconférence sécurisé.

- Partie 1 : Pourquoi un outil de visioconférence sécurisé ?

- Partie 2 : La confidentialité des communications

- Partie 3 : Les mesures de protection des données

- Partie 4 : Le déploiement de la solution de visioconférence

- Partie 5 : Les fonctionnalités de collaboration sécurisées

- Partie 6 : Autres garanties de sécurité pour les réunions en ligne

1/ Pourquoi un outil de visioconférence sécurisé ?

Mode hybride et télétravail

Le télétravail participe aujourd’hui à la compétitivité des entreprises. Il a aussi rendu la visioconférence indispensable.

En mode hybride, les collaborateurs présents au bureau et ceux en télétravail doivent bénéficier d’une continuité dans leurs échanges. Des systèmes de messagerie instantanée et de visioconférence sont primordiaux pour communiquer efficacement et rapidement, même sur des sujets sensibles.

L’outil de visioconférence sécurisée permet aux équipes de collaborer avec davantage de sérénité au quotidien et de gagner en performance.

La sécurité du SI concerne aussi les visioconférences

En France, selon une récente étude de l’INSEE, plus de la moitié des entreprises concernées par le travail à distance donnent des directives en matière de sécurité des TIC (technologies de l’information et de la communication). On apprend également que « quatre entreprises sur cinq qui ne fournissent pas de directives sur les réunions à distance n’ont pas non plus de documentation en matière de sécurité ».

Pourtant, certaines réunions en ligne doivent rester strictement confidentielles comme :

- Les codir et comex où sont abordés des sujets hautement stratégiques.

- Les réunions de négociations contractuelles avec des partenaires qui font transiter des informations financières

- Les réunions de gestion des ressources humaines et leur lot de données personnelles

- Ou encore les réunions R&D qui pourraient être ciblés par de l’espionnage industriel

Leur protection participe aussi à sécuriser le système d’informations de toute intrusion. Et cela peut se faire grâce à des directives spécifiques.

Pour prévenir le risque de shadow IT

Le phénomène de shadow IT apparaît lorsque les salariés utilisent des logiciels ou applications non vérifiés et approuvés par la DSI. Cette pratique est généralement une réponse à un manque de formation ou de performance des outils internes. Les équipes rencontrent ainsi des difficultés pour collaborer et cela est aggravé par la multiplication de solutions. Le shadow IT entraîne également des risques pour les données de l’entreprise. En effet, ces logiciels et applications peuvent contenir des failles de sécurité. Ils engendrent ainsi des vulnérabilités sur le poste de travail, et par extension, sur le réseau interne.

Choisir un outil de visioconférence sécurisée et communiquer clairement sur son usage permet de limiter les risques de sécurité.

2/ S’assurer de la confidentialité des communications

La technologie du chiffrement de bout en bout

Le chiffrement de bout en bout (E2EE) est un système de transmission sécurisée des données (audio, vidéo et data). Il permet uniquement à l’émetteur et au(x) destinataire(s) de déchiffrer ces données sans aucune phase de déchiffrement entre eux. L’écoute des communications et l’espionnage informatique sont ainsi impossibles. Cette technologie est aujourd’hui la seule à pouvoir garantir aux communications une confidentialité totale, quel que soit le nombre de participants à la réunion en ligne.

La solution de visioconférence sécurisée Tixeo utilise ce procédé. Le chiffrement de lien est effectué en TLS (Transport Layer Security) et le chiffrement de bout en bout (de client à client) des flux audio, vidéo, et data est réalisé en AES 256 (Advanced Encryption Standard 256), avec un échange de clés Diffie-Hellman.

Qu’en est-il des autres logiciels avec un chiffrement de bout en bout ?

Certains logiciels de visioconférence traditionnels revendiquent un chiffrement de bout en bout mais il s’agit généralement d’un simple chiffrement de lien SRTP (Secure Real-time Transport Protocol). Celui-ci chiffre uniquement les flux transitant entre l’utilisateur et le serveur de communication : l’accès aux données déchiffrées qui transitent par leurs serveurs est donc possible.

De plus, dans certains pays, le chiffrement de bout en bout des communications est contraint par des réglementations particulières.

L’origine de la solution de visioconférence

Ce critère est à prendre en compte en premier lieu. La plupart des grands éditeurs sont présents sur le sol américain. De ce fait, ils répondent à des réglementations très souples en matière de protection des données.

Par exemple : la loi américaine antiterroriste « USA PATRIOT Act » autorise l’écoute de n’importe quel type de communication électronique. Ainsi, les agences gouvernementales américaines imposent aux entreprises nationales IT d’intégrer des moyens de collecte de données ou des « back doors » (portes dérobées). Ces back doors sont potentiellement utilisées par ces autorités mais également susceptibles d’être découvertes par des entités malintentionnées. Les risques d’espionnage sont donc élevés. Cette loi est extraterritoriale et s’applique donc aux entreprises américaines, même si celles-ci sont localisées en Europe par exemple. De plus, ces écoutes ne se limitent pas aux Etats-Unis. Des entreprises situées dans d’autres pays sont soumises à des lois équivalentes.

3/ Vérifier les mesures de protection des données

La conformité au RGPD

Outre les communications audio, vidéo et data, des données personnelles de salariés et de clients sont collectées et traitées lors de l’utilisation d’une solution de visioconférence.

Pour assurer l’intégrité de ces données, leur hébergement doit se faire sur des serveurs localisés en France ou en Europe, conformément au Règlement Général de la Protection des Données (RGPD).

En effet, certaines lois extraterritoriales, auxquelles de nombreux éditeurs de visioconférence répondent, autorisent l’accès aux données des utilisateurs.

C’est le cas du Cloud Act (Clarifying Lawful Overseas Use of Data Act), cette série de lois extraterritoriales, permet aux autorités américaines de contraindre les éditeurs situés sur le territoire américain, à fournir les données relatives aux communications électroniques, stockées sur des serveurs américains ou étrangers. Les demandes d’accès, bien que soumises à certaines conditions, sont dangereuses pour la souveraineté des entreprises.

En Europe, le RGPD encadre fermement le traitement des données personnelles. Il limite les conditions de transfert des données dans un pays tiers. Le RGPD impose également aux éditeurs de documenter et éventuellement de fournir toutes les informations relatives aux données personnelles qu’ils collectent. Cela concerne les supports de collecte, les finalités de traitement, la base légale ou encore la durée de conservation. En plus de garantir leur souveraineté, les entreprises européennes ont tout intérêt à choisir une solution de visioconférence européenne et conforme RGPD. Cela leur offre des garanties de protection contre tout risque de fuite de données personnelles. Des incidents qui auraient de lourdes conséquences financières et pourraient nuire à leur image.

Tixeo 100% conforme au RGPD

La conformité au RGPD est au cœur des engagements de Tixeo, pour préserver les données de ses utilisateurs et garantir la souveraineté de ses clients dans des secteurs sensibles.

4/ Le déploiement de la solution : sécurité et souveraineté indispensables

Cloud public souverain

Les solutions de visioconférence dans le cloud sont les plus accessibles. Elles permettent un déploiement ultra-rapide dans l’organisation. Cependant, comme vu précédemment, il est important de privilégier un hébergement dans un cloud souverain, localisé en Europe. Cela assure l’intégrité et la souveraineté des données.

La solution de visioconférence sécurisée dans le cloud Tixeo héberge toutes ses données en France, selon une stratégie multi-cloud.

Cloud privé qualifié SecNumCloud

L’hébergement de la visioconférence sécurisée dans un cloud privé permet de bénéficier des avantages du cloud et de l’On-Premise. Il supprime les étapes de déploiement et de maintenance tout en assurant un haut de niveau de sécurité aux données.

Par ailleurs, la visioconférence sécurisée dans le cloud privé Tixeo est hébergé auprès d’un opérateur qualifié SecNumCloud par l’ANSSI.

Version on-premise

Si votre organisation a des exigences maximales en matière de protection des données, elle optera pour une solution de visioconférence on-premise. Ce type de déploiement s’effectue en toute sécurité, sans impact sur la politique sécurité du réseau de l’entreprise. Cela permet de bénéficier d’un serveur de visioconférence sécurisée dédié et entièrement personnalisable. De plus, l’entreprise conserve une totale maîtrise sur le traitement de ses données personnelles.

5/ Disposer de fonctionnalités de collaboration sécurisées

Un accès sécurisé aux réunions en ligne

L’accès aux réunions en ligne nécessite d’être particulièrement protégés, notamment lorsqu’il s’agit de réunions stratégiques type codir ou comex.

Certaines solutions de visioconférence proposent de partager un lien de connexion à une réunion en ligne : cela ouvre la possibilité à des invités non désirés d’accéder directement à la réunion.

Tixeo permet à l’organisateur de choisir un niveau de sécurité plus ou moins élevé selon le caractère sensible de sa visioconférence.

Ainsi, avec un niveau de sécurité standard, il sera possible de partager un lien de connexion à la réunion et de s’y connecter depuis un navigateur web par exemple. Lorsqu’un lien de connexion à la visioconférence sécurisée est partagé et qu’une personne clique dessus, elle accède alors à une salle d’attente. L’organisateur reçoit en parallèle une notification de cette demande d’accès et peut alors décider de l’accepter ou non.

En optant pour un niveau de sécurité maximal, les participants auront l’obligation de créer un compte utilisateur Tixeo et de se connecter à la réunion en ligne depuis le logiciel. Cela est recommandé pour les visioconférence hautement confidentielles.

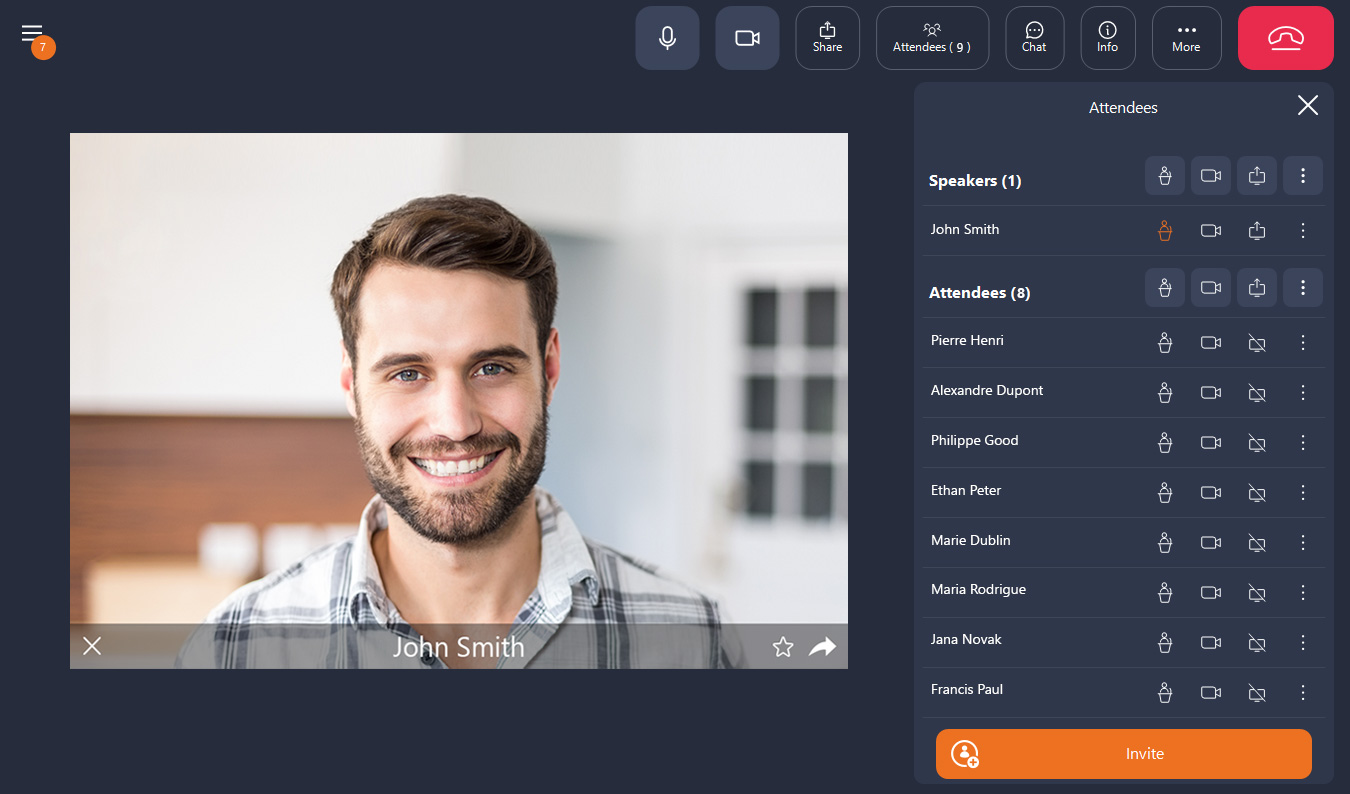

Une gestion renforcée des participants à la visioconférence

En attendant que tous les participants à la visioconférence soient réunis, il est préférable que seul l’organisateur dispose du micro ouvert. Cela évite les bruits parasites, liés à l’arrivée de chacun, et prévient le risque qu’un intrus prenne la parole et mobilise l’attention.

Avec Tixeo, l’organisateur peut également demander à chaque participant d’activer leur webcam, pour n’avoir aucun doute sur les interlocuteurs présents, comme le recommande la DGSI.

De même, à tout moment de la réunion en ligne, l’organisateur a la possibilité d’exclure un participant s’il estime que celui-ci est suspect.

Des droits d’accès spécifiques

Dans le cadre d’une visioconférence sécurisée, l’accès aux fonctionnalités de collaboration peut être limité. Par exemple, l’organisateur peut décider de ne pas activer le partage d’écran ou l’enregistrement de la visioconférence pour les participants. Cela limite les risques de fuite de données.

6/ Les autres garanties de sécurité indispensables

L’approche Secure by design

Quand une vulnérabilité est découverte dans un logiciel de visioconférence, cela entraîne des fuites de données et des dysfonctionnement importants.

Ces vulnérabilités sont très redoutées car elles sont couteuses à corriger et exposent potentiellement tout un système d’informations à des attaques informatiques pendant de longues périodes.

Les procédés de Secure by design permettent de diminuer ce type de risque de sécurité. Ils consistent à concevoir un logiciel ou une application en abordant les notions de sécurité dès les premières étapes de la conception.

Pour la solution Tixeo, les équipes R&D analysent toutes ses interactions avec les utilisateurs et d’autres services afin d’identifier les points de défaillance potentielle. Face à ces points de défaillance, des solutions sont conçues et intégrées au logiciel lors des phases de développement.

Tixeo, logiciel de visioconférence Secure by Design

Tixeo intègre la sécurité aux fondements de la conception de sa solution jusqu’au déploiement dans les organisations.

Les certifications et qualifications

Les certifications et qualifications des solutions de visioconférence permettent d’attester de leur sécurité. En France, l’Agence nationale de la sécurité des systèmes d’information (ANSSI) a mis en place un processus de certification et de qualification des solutions les plus fiables :

- La certification est l’attestation de la robustesse d’un produit. Elle est basée sur une analyse de conformité et des tests de pénétration. Ceux-ci sont réalisés par un évaluateur tiers, sous l’autorité de l’ANSSI, selon un schéma et un référentiel adapté aux besoins de sécurité des utilisateurs et tenant compte des évolutions technologiques.

- La qualification est la recommandation par l’État français de produits ou services de cybersécurité éprouvés et approuvés par l’ANSSI. Avec ce processus de qualification,l’ANSSI s’assure que les produits atteignent un certain niveau de sécurité et garantissent un degré de confiance pour les opérateurs d’importance vitale (OIV) et les organisations évoluant dans des secteurs sensibles.

Les solutions recommandées par l’ANSSI via ce processus obtiennent un Visa de sécurité pour être plus facilement identifiables. L’Agence accompagne ainsi les entreprises et organisations dans leur choix, notamment de solutions de visio-collaboration, afin de protéger leur système d’information et leurs données.

À noter que parmi les mesures de sécurité préconisées par NIS 2, on retrouve « l’utilisation de communications vocales, vidéo et textuelles sécurisées et de systèmes sécurisés de communication d’urgence au sein de l’entité, selon les besoins ».