Die NIS-2-Richtlinie wird bis zum 17. Oktober 2024 europaweit umgesetzt, dicht gefolgt von DORA. Die Organisationen werden bereits aktiv, um ihre Cybersicherheit zu erhöhen. Das gilt vor allem in sogenannten kritischen Sektoren (Verteidigung, Industrie, Transport, Finanzen …). Für die IT-Abteilungen ist es entscheidend, das richtige Videokonferenztool zu wählen, um die Sicherheit der Kommunikation des Unternehmens und seine Resilienz im Krisenfall zu gewährleisten.

Hier sind die Kriterien für die Auswahl eines sicheren Videokonferenztools.

1/ Warum ein sicheres Videokonferenztool?

Hybridmodus und Homeoffice

Homeoffice trägt heute zur Wettbewerbsfähigkeit der Unternehmen bei und hat Videokonferenzen unverzichtbar gemacht.

Im Hybridmodus sind die im Büro anwesenden und die im Homeoffice arbeitenden Mitarbeiter auf eine kontinuierliche Kommunikation angewiesen. Instant-Messaging-Systeme und Videokonferenzen spielen eine entscheidende Rolle, um effektiv und schnell zu kommunizieren, selbst bei sensiblen Themen.

Das Tool für sichere Videokonferenzen gibt den Teams die Möglichkeit, im Alltag entspannter zusammenzuarbeiten und ihre Leistung zu steigern.

IT-Sicherheit betrifft auch Videokonferenzen

In Frankreich erlassen laut einer aktuellen Studie des Amts für Statistik (INSEE) mehr als die Hälfte der Unternehmen, die mit Homeoffice arbeiten, Richtlinien für die Sicherheit von IKT (Informations- und Kommunikationstechnologien). Man erfährt auch, dass „vier von fünf Unternehmen, die keine Richtlinien für Online-Meetings zur Verfügung stellen, auch keine Sicherheitsdokumentation haben“.

Einige Online-Meetings müssen jedoch streng vertraulich bleiben. Das sind beispielsweise:

- Vorstandssitzungen, in denen hochstrategische Themen besprochen werden.

- Meetings zu Vertragsverhandlungen mit Partnern, die Finanzinformationen übermitteln.

- Personalmanagement-Meetings mit einer großen Menge an personenbezogenen Daten.

- Oder F&E-Sitzungen, die zum Ziel von Industriespionage werden könnten.

Ihr Schutz trägt auch dazu bei, die IT vor Hackern zu schützen, und kann durch spezielle Richtlinien erfolgen.

Vermeidung der Risiken von Schatten-IT

Schatten-IT ist die Bezeichnung für Software oder Anwendungen, die von den Beschäftigten genutzt werden, ohne von der IT-Abteilung geprüft und genehmigt worden zu sein. Diese Praxis ist in der Regel eine Reaktion auf mangelnde Schulung oder Leistung der intern eingesetzten Tools. Dies erschwert die Zusammenarbeit der Teams, die durch die Vielzahl an Lösungen noch verschlechtert wird. Schatten-IT birgt Risiken für die Unternehmensdaten, da diese Software und Anwendungen Sicherheitslücken enthalten und Schwachstellen auf dem Arbeitsrechner und damit auch im internen Netzwerk verursachen können.

Die Wahl eines sicheren Videokonferenztools und die klare Kommunikation über dessen Nutzung helfen, Sicherheitsrisiken zu minimieren.

2/ Gewährleistung der Vertraulichkeit der Kommunikation

Technologie der Ende-zu-Ende-Verschlüsselung

Die Ende-zu-Ende-Verschlüsselung (E2EE) ist ein System zur sicheren Übertragung von Daten (Audio, Video und Daten). Mit ihr können nur der Absender und der/die Empfänger die Daten entschlüsseln, ohne jegliche Entschlüsselungsphase während der Übertragung. Das Abhören von Kommunikation und Computerspionage sind somit unmöglich. Diese Technologie ist heute die einzige, die eine vollständige Vertraulichkeit der Kommunikation gewährleisten kann, unabhängig von der Anzahl der Teilnehmer an einem Online-Meeting.

Die sichere Videokonferenzlösung von Tixeo nutzt dieses Verfahren. Die Linkverschlüsselung erfolgt mit TLS (Transport Layer Security) und die Ende-zu-Ende-Verschlüsselung (Client-zu-Client) der Audio-, Video- und Datenströme mit AES 256 (Advanced Encryption Standard 256), mit einem Schlüsselaustausch nach Diffie-Hellman.

Was ist mit anderer Software mit Ende-zu-Ende-Verschlüsselung?

Einige traditionelle Videokonferenzprogramme behaupten, dass sie eine Ende-zu-Ende-Verschlüsselung bieten, aber es handelt sich dabei in der Regel um eine einfache Verschlüsselung des SRTP-Links (Secure Real-time Transport Protocol). Diese verschlüsselt nur die Datenströme, die zwischen dem Nutzer und dem Kommunikationsserver fließen: Der Zugriff auf entschlüsselte Daten, die über ihre Server laufen, ist also möglich.

Zudem ist in einigen Ländern die Ende-zu-Ende-Verschlüsselung der Kommunikation durch besondere Regelungen vorgeschrieben.

Herkunft der Videokonferenzlösung

Diesem Kriterium sollte oberste Priorität eingeräumt werden. Die meisten großen Anbieter sind auf US-amerikanischem Staatsgebiet präsent und unterstehen sehr lockeren Datenschutzbestimmungen.

So erlaubt beispielsweise das amerikanische Antiterrorgesetz „USA PATRIOT Act“ das Abhören jeglicher Art von elektronischer Kommunikation. Die US-Regierungsbehörden schreiben daher den nationalen IT-Unternehmen vor, Mittel zur Datensammlung oder „Back Doors“ (Hintertüren) einzubauen. Diese Backdoors sind für diese Behörden gedacht, können aber auch von böswilligen Stellen entdeckt werden, wodurch das Risiko der Spionage steigt. Dieses Gesetz ist extraterritorial und gilt daher für US-amerikanische Unternehmen, auch wenn diese ihren Sitz anderswo, z. B. in Europa, haben. Zudem sind diese Abhörmaßnahmen nicht auf die USA beschränkt: Unternehmen in anderen Ländern unterliegen vergleichbaren Vorschriften.

3/ Überprüfung der Datenschutzmaßnahmen

DSGVO-Compliance

Neben der Audio-, Video- und Datenkommunikation werden bei der Nutzung einer Videokonferenzlösung personenbezogene Daten von Mitarbeitern und Kunden erhoben und verarbeitet.

Zur Gewährleistung der Integrität dieser Daten muss ihr Hosting gemäß der Datenschutz-Grundverordnung (DSGVO) auf Servern erfolgen, die sich in Frankreich oder Europa befinden.

Denn einige extraterritoriale Gesetze, denen viele Anbieter von Videokonferenzlösungen unterstehen, erlauben den Zugriff auf die Daten der Nutzer.

So können US-Behörden aufgrund der Regelungen des Cloud Act (Clarifying Lawful Overseas Use of Data Act) in den USA ansässige Anbieter dazu zwingen, Daten über elektronische Kommunikation, die auf US-amerikanischen oder ausländischen Servern gespeichert sind, herauszugeben. Anträge auf Zugriff sind zwar an bestimmte Bedingungen geknüpft, können aber dennoch die Souveränität der Unternehmen gefährden.

In Europa setzt die DSGVO einen festen Rahmen für die Verarbeitung personenbezogener Daten, indem sie die Bedingungen für die Übermittlung von Daten in ein Drittland einschränkt und diese Möglichkeit ohne eine vorher vorgesehene vertragliche Vereinbarung ausschließt. Die DSGVO verpflichtet die Anbieter außerdem, alle Informationen über die von ihnen gesammelten personenbezogenen Daten zu dokumentieren und eventuell mitzuteilen. Davon betroffen sind die für das Sammeln der Daten verwendeten Datenträger, der Zweck, die Rechtsgrundlage und die Aufbewahrungsdauer. Neben der Wahrung ihrer Souveränität ist es für europäische Unternehmen von Vorteil, eine europäische und DSGVO-konforme Videokonferenzlösung zu wählen, um zu vermeiden, dass personenbezogene Daten nach außen dringen, was schwerwiegende finanzielle Folgen haben und das Image des Unternehmens beeinträchtigen könnte.

Tixeo 100 % DSGVO-konform

Die Einhaltung der DSGVO steht im Mittelpunkt der Verpflichtungen von Tixeo, um die Daten der Nutzer zu schützen und die Souveränität von Kunden in sensiblen Bereichen zu gewährleisten.

4/ Implementierung der Lösung: Sicherheit und Souveränität als oberste Priorität

Souveräne öffentliche Cloud

Am einfachsten zugänglich sind cloudbasierte Videokonferenzlösungen. Sie ermöglichen eine besonders schnelle Implementierung in der Organisation. Wie bereits erwähnt, ist es jedoch wichtig, das Hosting in einer souveränen, in Europa befindlichen Cloud zu bevorzugen. Dies gewährleistet die Integrität und Souveränität der Daten.

Die cloudbasierte Lösung für sichere Videokonferenzen von Tixeo hostet alle ihre Daten in Frankreich, gemäß einer Multi-Cloud-Strategie.

Private Cloud mit SecNumCloud-Sicherheitssiegel

Durch das Hosting der sicheren Videokonferenz in einer privaten Cloud können die Vorteile der Cloud und von On-Premise genutzt werden. Es funktioniert ohne Implementierung und Wartung und gewährleistet gleichzeitig ein hohes Maß an Datensicherheit.

Außerdem werden die sicheren Videokonferenzen in der privaten Cloud von Tixeo bei einem Betreiber gehostet, der von der ANSSI das SecNumCloud-Gütesiegel erhalten hat.

On-Premise-Version

Wenn Ihre Organisation höchste Anforderungen an den Datenschutz stellt, wird sie sich für eine On-Premise-Videokonferenzlösung entscheiden. Diese Art der Bereitstellung erfolgt sicher und ohne Auswirkungen auf die Sicherheit des Unternehmensnetzwerks. Dem Nutzer steht dadurch ein dedizierten Server für eine sichere, vollständig individuell gestaltbare Videokonferenzen zur Verfügung. Außerdem behält das Unternehmen die volle Kontrolle über den Umgang mit seinen personenbezogenen Daten.

5/ Sichere Funktionen für die Zusammenarbeit

Sicherer Zugang zu Online-Meetings

Der Zugang zu Online-Meetings muss besonders geschützt werden, insbesondere wenn es sich um strategische Meetings wie beispielsweise Vorstandssitzungen handelt.

Einige Videokonferenzlösungen bieten die Möglichkeit, einen Verbindungslink zu einem Online-Meeting freizugeben: Dies eröffnet unerwünschten Gästen die Möglichkeit, direkt auf das Meeting zuzugreifen.

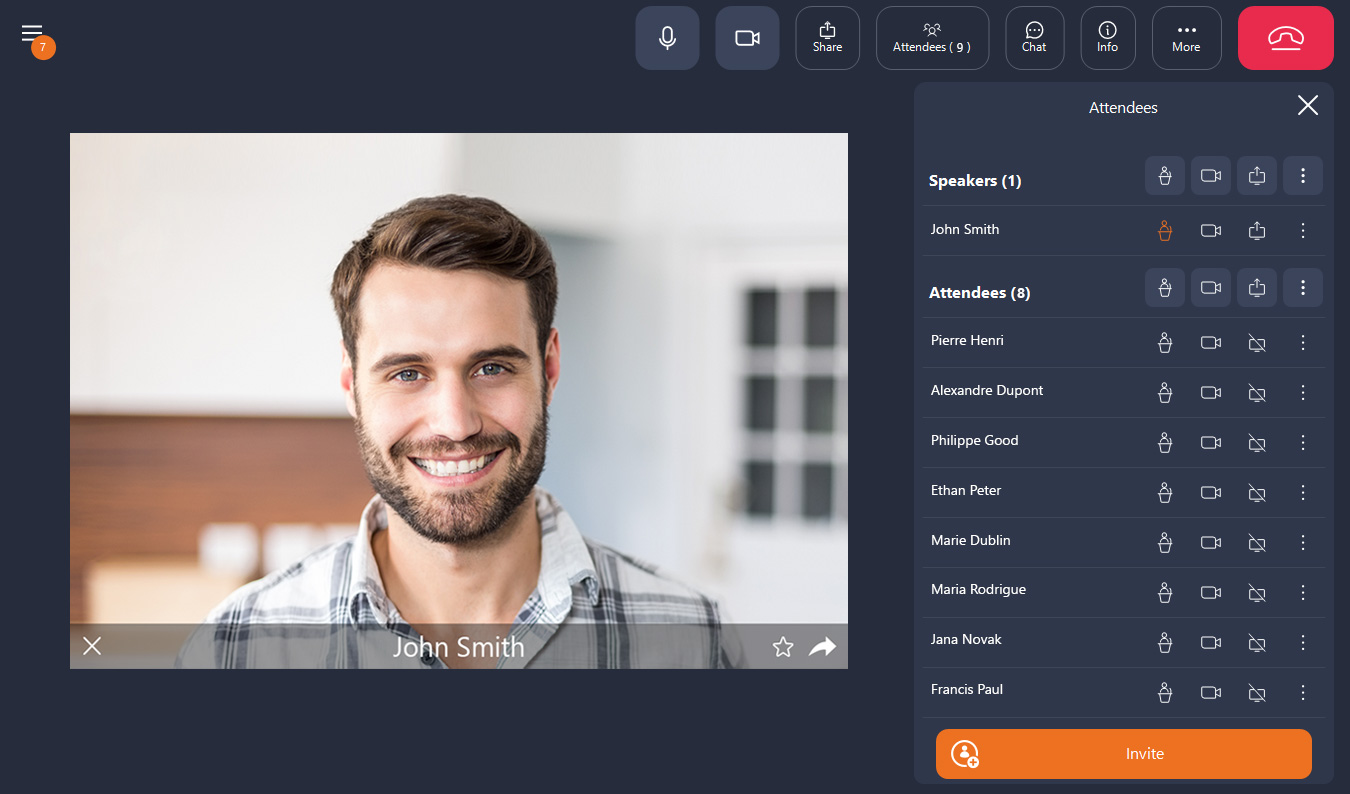

Mit Tixeo kann der Organisator, je nach Sensibilität seiner Videokonferenz, eine mehr oder weniger hohe Sicherheitsstufe wählen.

So wird es bei einer Standardsicherheitsstufe möglich sein, einen Link zur Anmeldung am Meeting freizugeben und sich z. B. über einen Webbrowser dazu anzumelden. Wenn ein Link zur Verbindung mit einer sicheren Videokonferenz geteilt wird und eine Person darauf klickt, gelangt sie in einen Warteraum. Der Organisator erhält parallel dazu eine Benachrichtigung über diese Zugangsanfrage und kann dann entscheiden, ob er sie annimmt oder nicht.

Wenn Sie sich für die höchste Sicherheitsstufe entscheiden, sind die Teilnehmer verpflichtet, ein Tixeo-Benutzerkonto einzurichten und sich über die Software in das Online-Meeting einzuloggen. Dies wird für hochvertrauliche Videokonferenzen empfohlen.

Verstärkte Verwaltung der Teilnehmer an der Videokonferenz

Bis alle Teilnehmer der Videokonferenz versammelt sind, sollte nur der Organisator über das offene Mikrofon verfügen. Dies verhindert störende Geräusche bei der Ankunft jedes einzelnen Teilnehmers, und verhindert, dass unbefugte Personen das Wort ergreifen und die Aufmerksamkeit auf sich ziehen.

Mit Tixeo kann der Organisator auch jeden Teilnehmer bitten, seine Webcam zu aktivieren, damit er keinen Zweifel an den anwesenden Gesprächspartnern hat, wie vom französischen Inlandsgeheimdienst DGSI empfohlen.

Ebenso hat der Organisator zu jedem Zeitpunkt des Online-Meetings die Möglichkeit, einen Teilnehmer auszuschließen, wenn ihm dieser verdächtig ist.

Besondere Zugriffsrechte

Bei sicheren Videokonferenzen kann der Zugriff auf die Funktionen für die Zusammenarbeit eingeschränkt sein. Beispielsweise kann der Organisator entscheiden, dass die Bildschirmfreigabe oder die Aufzeichnung der Videokonferenz für die Teilnehmer nicht aktiviert werden soll. Dies schränkt das Risiko von Datenlecks ein.

6/ Weitere unverzichtbare Sicherheitsgarantien

Secure by Design-Ansatz

Schwachstellen in Videokonferenztools führen zu Datenlecks und erheblichen Fehlfunktionen.

Diese Schwachstellen sind sehr gefürchtet, da ihre Behebung kostspielig ist und sie das Potenzial dazu haben, ein ganzes Informationssystem über lange Zeiträume hinweg Cyberangriffen auszusetzen.

Durch Secure-by-Design-Verfahren kann diese Art von Sicherheitsrisiko verringert werden.

Secure by design bedeutet, dass bei der Entwicklung einer Software oder einer Anwendung die Sicherheitsaspekte bereits in den ersten Entwicklungsstufen berücksichtigt werden.

Beim Entwurf der Tixeo-Lösung analysieren die F&E-Teams alle ihre Interaktionen mit den Benutzern und anderen Abteilungen, um potenzielle Schwachstellen zu identifizieren. Angesichts dieser Schwachstellen werden in der Entwicklungsphase Lösungen entworfen und in die Software integriert.

Tixeo, Videokonferenzsoftware Secure by Design

Tixeo berücksichtigt die Sicherheit von den Grundlagen des Designs seiner Lösung bis hin zur Implementierung in den Organisationen.

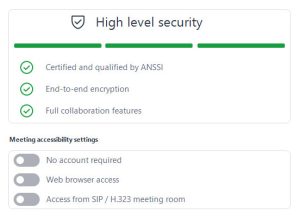

Zertifizierungen und Qualifikationen

Durch Zertifizierungen und Qualifikationen kann die Sicherheit von Videokonferenzlösungen bescheinigt werden. In Frankreich hat die nationale Agentur für die Sicherheit der Informationssysteme (ANSSI) ein Verfahren zur Zertifizierung und Qualifizierung der zuverlässigsten Lösungen eingerichtet:

- Die Zertifizierung bestätigt die Robustheit eines Produkts. Sie basiert auf einer Konformitätsanalyse und Penetrationstests. Diese werden von einem externen Prüfer unter der Aufsicht der ANSSI nach einem Schema und einem Bezugssystem durchgeführt, das den Sicherheitsbedürfnissen der Nutzer angepasst ist und die technologischen Entwicklungen berücksichtigt.

- Die Qualifikation ist die Empfehlung des französischen Staates für bewährte und von der ANSSI zugelassene Produkte oder Dienstleistungen im Bereich der Cybersicherheit. Durch dieses Qualifizierungsverfahren

Die von der ANSSI über dieses Verfahren empfohlenen Lösungen erhalten zur besseren Erkennbarkeit ein Sicherheitsvisum. Somit unterstützt die Agentur Unternehmen und Organisationen bei der Auswahl von Lösungen für die Videokollaboration, um ihre Informationssysteme und ihre Daten zu schützen.

Die CSPN-Zertifizierung (Sicherheitszertifikat ersten Ranges) wird vom Bundesamt für Sicherheit in der Informationstechnik (BSI) als gleichwertig zum Zertifikat nach der Beschleunigten Sicherheitszertifizierung (BSZ) anerkannt.

Anzumerken ist, dass zu den von NIS 2 empfohlenen Sicherheitsmaßnahmen auch „der Einsatz sicherer Sprach-, Video- und Text-Kommunikation sowie der Einsatz gesicherter Notfall-Kommunikations-Systeme innerhalb der Einrichtung bei Bedarf“ gehören.